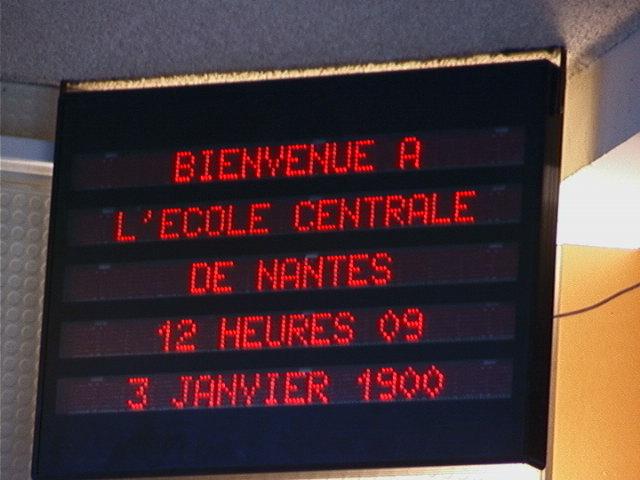

La preocupación de lo que se conoció como el Efecto 2000 se basaba en el caso de que una vez entrado en el nuevo milenio, los ordenadores lo marcarían como el año 00. Los ordenadores informáticos podrían llegar a vivir en el año 1900 en vez de en el 2000.

La causa principal del problema era la forma en la que los ordenadores almacenaban las fechas. En vez de almacenar los cuatro dígitos del año, se almacenaban solo los últimos dos. Esta forma era más eficiente, algo necesario dado el paradigma tecnológico de la época.

Una de las grandes preocupaciones era el efecto cascada. Es cierto que de primeras, solo fallarían aquellos sistemas que dependieran de las fechas, sin embargo era muy probable que a su vez otros sistemas dependiesen de estos últimos. Y así, el efecto casacada podría desembocar en un caos informático.

En la realidad, los efectos fueron puramente anecdóticos. En Japón los fallos reportados fueron de poca relevancia y se arreglaron en seguida. En Estados Unidos, algunas máquinas tragamonedas tuvieron problemas menores. Algunas páginas web marcaban la fecha como el 1 de enero de 1910, y así un largo etc de problemas menores.

El próximo efecto 2000 se estima que se producirá el 19 de enero de 2038 a las 03:14 debido a que se llegará a la capácidad máxima de almacenamiento de las fechas. Actualmente, la mayoría de ffechas se guardan en un valor numérico de 32 bits, sin embargo esta tecnólogia ya es está quedando obsoleta actualmente asi que seguramente no llegue a ser un problema.